Die Implementierung der Segregation of Duties (SoD) ist fü...

Vulnerability Scan, Audit oder Penetrationstest: Welche Methode zum Aufspüren von Schwachstellen?

Um das Gefährdungspotenzial von SAP-Landschaften einschätzen zu können und mögliche Angriffspunkte zu identifizieren, gibt es verschiedene Maßnahmen. Hier den Überblick zu behalten, ist gar nicht so einfach. Das Angebot reicht von Schwachstellenscans über Audits bis hin zu Penetrationstests. Welcher Ansatz jedoch der richtige ist, um Schwachstellen aufzuzeigen, hängt ganz von Ihren individuellen Anforderungen ab.

Es gibt verschiedene Ansätze mit unterschiedlichen Schwerpunkten, mit denen Sie eine Aussage über das Sicherheitsniveau eines SAP-Systems oder Ihrer SAP-Systemlandschaft treffen können.

Vulnerability Scan: Umfassender Überblick über bestehende Schwachstellen

Dies kann beispielsweise durch die Durchführung von Schwachstellen-Scans – auch Vulnerability Scans oder Vulnerability Assessments genannt – erfolgen. Dabei werden die betroffenen SAP-Systeme automatisiert oder teilautomatisiert nach bekannten Schwachstellen durchsucht und die Ergebnisse in einem tabellarischen Bericht aufgelistet. Im einfachsten Fall kann das eine Auflistung der sicherheitsrelevanten Parameter eines SAP Application Servers sein, ohne diese einer Bewertung zu unterziehen. Es findet also keine Überprüfung statt, ob die Schwachstellen ausgenutzt werden können, wie es bei einem Penetrationstest der Fall wäre (dazu weiter unten mehr).

Darüber hinaus kann es sich bei einigen der identifizierten Schwachstellen um sogenannte „False Positives“ handeln, d.h. Schwachstellen, die zwar gelistet sind, aber im aktuellen Systemkontext keine Gefahr darstellen oder systemtechnisch begründet sind.

Regelmäßige Vulnerability Scans sind jedoch notwendig, um die Informationssicherheit generell zu gewährleisten und sollten in periodischen Abständen wiederholt werden. Ein Schwachstellenscan erkennt z.B. neben fehlerhafter Parametrisierung von SAP Application Servern auch Probleme wie fehlende Patches und veraltete Protokolle, Zertifikate und Dienste.

Security & Compliance Audit: Umfassende und gründliche Überprüfung

Ein Security & Compliance Audit ist eine umfassende und formelle Überprüfung der Sicherheit von Systemen und sicherheitsrelevanten Prozessen eines Unternehmens. Ein SAP-Audit stellt somit eine umfassende und gründliche Prüfung dar. Nicht nur die physischen Attribute, wie die Sicherheit der Betriebsplattform, des Application Servers sowie der Netzwerkarchitektur, sondern auch die Sichtung und Überprüfung vorhandener Sicherheitskonzepte, beispielsweise zu Themen wie SAP-Berechtigungen oder dem Umgang mit Notfallusern.

Methodisch beinhaltet das Audit die Durchführung eines Schwachstellenscans. Darüber hinaus erfolgt eine Bewertung der Ergebnisse im Kontext der jeweiligen Systemumgebung und eine Bereinigung um „False Positives“. Die daraus resultierenden Handlungsempfehlungen zur weiteren Absicherung der SAP-Systeme sind wesentlich detaillierter und tiefgreifender, als dies im Bericht eines Schwachstellenscans möglich ist. Die Aussagekraft eines Security & Compliance Audits hinsichtlich der Absicherung von SAP-Systemen geht demnach deutlich über die eines reinen Schwachstellenscans hinaus, da die Ergebnisse zusätzlich einer Bewertung unterzogen und im Kontext der Systemumgebung des jeweiligen Unternehmens betrachtet und in einem ausführlichen Bericht zusammengefasst werden.

Tipp: Wir empfehlen die Durchführung von Audits als Erstvorbereitung und nach Abschluss von Härtungsmaßnahmen sowie im Rahmen einer System- oder Plattformmigration.

Penetrationstest: Schwachstellen durch gezieltes Eindringen aufdecken

Ein Penetrationstest hingegen versucht, Schwachstellen aktiv auszunutzen. Dem weitgehend automatisierten Schwachstellenscan steht hier ein Test gegenüber, der sowohl fundiertes Fachwissen als auch Werkzeuge aus verschiedenen Bereichen erfordert.

Ein Penetrationstest bedarf einer umfassenden Planung hinsichtlich des zu erreichenden Ergebnisses, der anzuwendenden Methode und der zu verwendenden Werkzeuge zur Durchführung. Das zentrale Ziel eines Penetests ist es, unsichere Geschäftsprozesse, fehlerhafte Sicherheitseinstellungen oder andere Schwachstellen zu identifizieren, die ein Angreifer ausnutzen könnte. Beispiele für Probleme, die durch einen Penetrationstest aufgedeckt werden können, sind die Übertragung unverschlüsselter Passwörter, die Wiederverwendung von Standardpasswörtern und vergessene Datenbanken, in denen gültige Benutzeranmeldeinformationen gespeichert sind. Pentests müssen nicht so häufig durchgeführt werden wie Schwachstellenanalysen. Wir empfehlen jedoch, sie in regelmäßigen Abständen zu wiederholen.

Penetrationstests sollten sinnvollerweise von einem externen Anbieter und nicht von internen Mitarbeitern durchgeführt werden. So gewährleisten Sie eine objektive Sichtweise und vermeiden Interessenkonflikte. Die Wirksamkeit dieser Art von Tests hängt stark vom Tester ab. Er sollte über umfassende und tiefgreifende Erfahrungen im Bereich der Informationstechnologie verfügen, vorzugsweise im Geschäftsbereich des Unternehmens. Die Fähigkeit, abstrakte Denkmuster anzuwenden und das Verhalten von Bedrohungsakteuren zu antizipieren, sind neben dem Fokus auf Vollständigkeit und dem Verständnis, wie und warum die Umgebung eines Unternehmens kompromittiert werden könnte, wichtige Fähigkeiten für die Durchführung dieser Leistung.

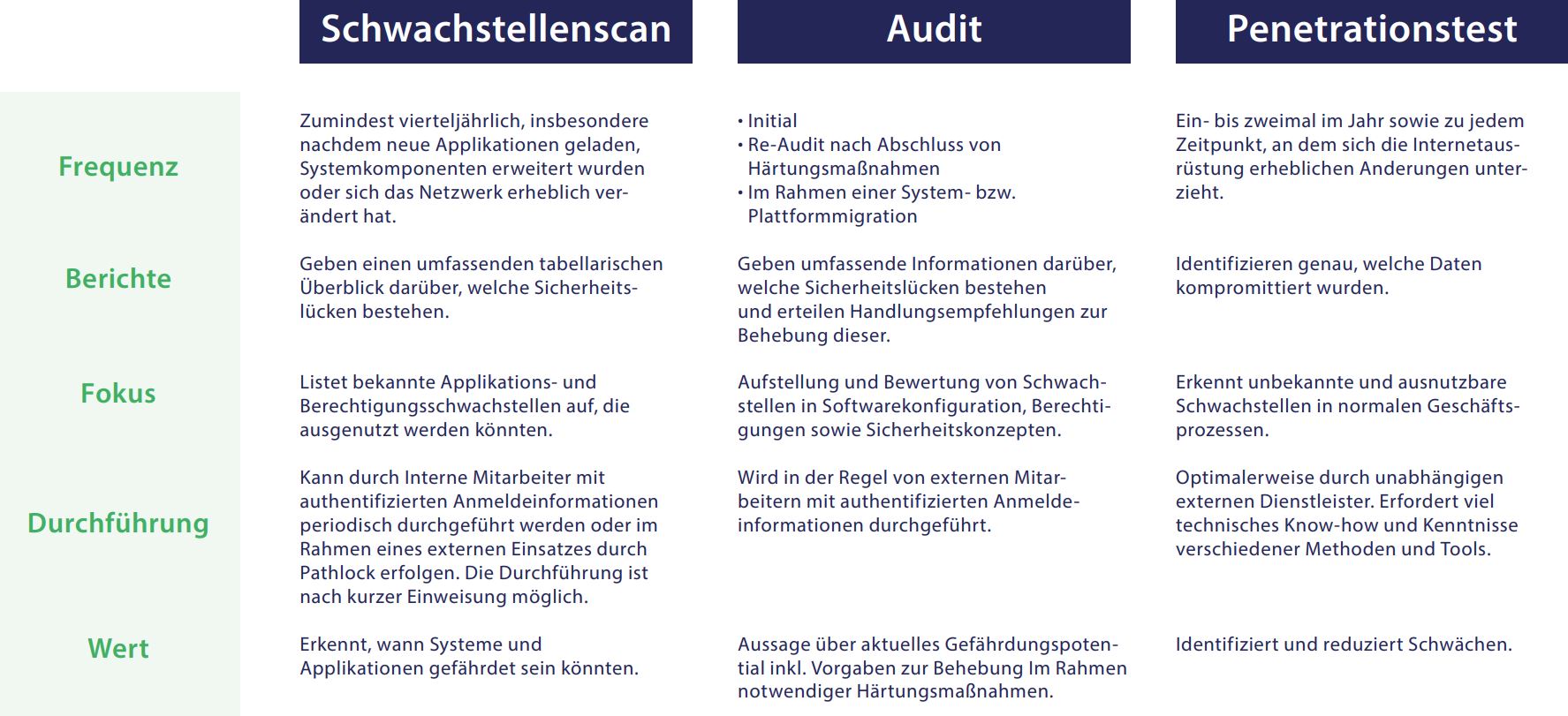

Auf einen Blick: Vergleich von Schwachstellenscans, Audits und Penetrationstests

Finden Sie Schwachstellen, bevor sie Schaden anrichten!

Jeder Testansatz, vom Vulnerability Scan bis hin zu umfassenden Penetrationstests, ist für eine umfassende Sicherheitsstrategie von entscheidender Bedeutung.

Die Komplexität von SAP-Anwendungen erschwert jedoch die konsequente Einhaltung bewährter Sicherheitsverfahren. Die schiere Menge der generierten Logs ist zu groß, um manuell gescannt zu werden. Wir bieten Ihnen daher eine Reihe von automatisierten Scanning- und Threat Detection-Lösungen an:

- Pathlock Vulnerability Management

- Pathlock Code Scanning

- Pathlock Threat Detection

- Pathlock Transport Control

Zusätzlich unterstützen wir Sie mit SAP Security Consulting Services. Unsere Compliance-Experten identifizieren Schwachstellen und helfen Ihnen, Ihre SAP-Systeme mit der bestmöglichen Strategie abzusichern. So profitieren Sie sowohl von unseren Dienstleistungen als auch von unserer Software und erhalten alles aus einer Hand.

Wenn Sie mehr erfahren möchten, kontaktieren Sie uns gerne.

Axel Giese (SAP Security Consultant, Pathlock Deutschland)