Der Umstieg auf S/4HANA nimmt Fahrt auf: Jedes Unternehmen sollte sich daher jetzt mit einer ganzheitlichen Migrations-Strategie auf das neue SAP-System vorbereiten. Und hier vor allem auch die sicherheitsrelevanten Aspekte mitberücksichtigen, um nachher nicht auf Folgekosten in Millionenhöhe sitzenzubleiben. Die Lösung heißt Threat Intelligence.

Der Umstieg auf S/4HANA nimmt Fahrt auf: Jedes Unternehmen sollte sich daher jetzt mit einer ganzheitlichen Migrations-Strategie auf das neue SAP-System vorbereiten. Und hier vor allem auch die sicherheitsrelevanten Aspekte mitberücksichtigen, um nachher nicht auf Folgekosten in Millionenhöhe sitzenzubleiben. Die Lösung heißt Threat Intelligence.

„Ungeplante Kosten in nennenswerte Höhe kommen schnell zustande. Zum einen durch aufwendige Folgemaßnahmen, wenn Schwachstellen, durch die Migration neu entstehen oder weiterhin nicht geschlossen wurden und zweitens, wenn beispielsweise das Coding bei der Migration nicht mit bereinigt wurde“, so Ralf Kempf (CTO SAST SOLUTIONS).

Als besondere Herausforderung sehen wir derzeit die Zunahme der Bedrohungslage in Bezug auf Cyberattacken. Aufgrund der steigenden System-Komplexität, der unveränderten Bedrohung von innen und außen und auch der anstehenden Conversion auf S/4HANA sind Unternehmen im Bereich der SAP-Security in der aktuellen Situation besonders gefordert.

Mit einer umfangreichen Security-Lösung wie der SAST SUITE sorgen Sie für eine ganzheitliche Absicherung mit Echtzeitüberwachung, die diesen aktuellen Entwicklungen entspricht. „Aus unseren Sicherheitsüberprüfungen wissen wir, dass jedes System angreifbar ist“, erklärt Ralf Kempf. „Allerdings lässt sich mit unserer Strategie bestehend aus Beratung und Software die Wahrscheinlichkeit für einen erfolgreichen Angriff deutlich reduzieren – so machen Sie einen Angriff sehr zeitaufwendig und sollte es doch einmal brenzlig werden, erkennen Sie kritische Situationen sofort und können unverzüglich handeln.“

Wie können Unternehmen der neuen Bedrohungslage begegnen?

Wir empfehlen eine zielgerichtete Vorgehensweise.

Dazu ist eine Threat-Intelligence-Software wie die SAST SUITE mit einem entsprechenden Frühwarnsystem notwendig. Und um diese ganzheitlich im Rahmen der Migration auf S/4HANA anzuwenden, empfiehlt sich eine Schritt-für-Schritt-Vorgehensweise.

Dazu ist eine Threat-Intelligence-Software wie die SAST SUITE mit einem entsprechenden Frühwarnsystem notwendig. Und um diese ganzheitlich im Rahmen der Migration auf S/4HANA anzuwenden, empfiehlt sich eine Schritt-für-Schritt-Vorgehensweise.

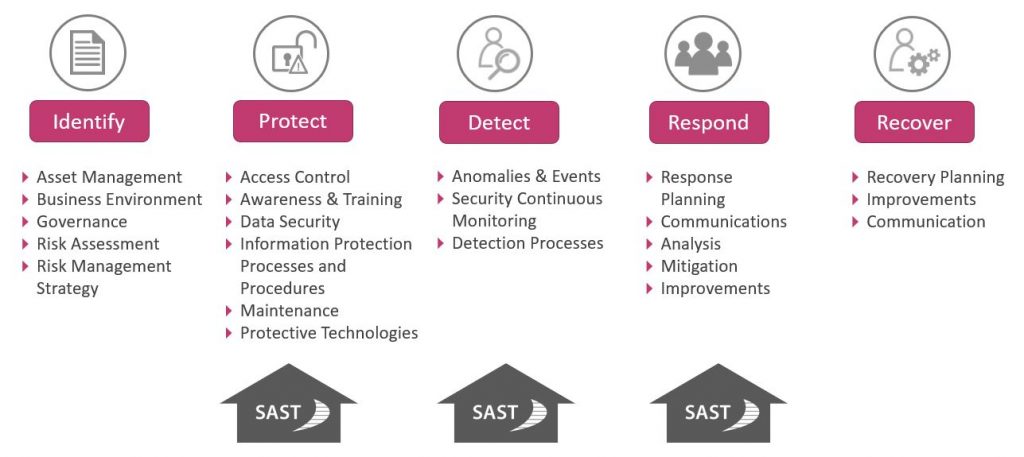

Threat Detection in fünf Schritten: Von Identify bis Recover

1. Identify

- Identifikation von Schwachstellen bereits vor der Umstellung auf S/4HANA

- Klare Zuordnung von Zuständigkeiten

- Vorbereitung und Dokumentation Risk Management

- Audit-Automation-Lösung wie die SAST SUITE, für qualifizierte und schnelle Entscheidunge

2. Protect

- Schutz der Systeme

- Systemhärtung im Allgemeinen und Awareness-Training der Mitarbeiter

- Die SAST SUITE wirkt als ergänzendes Tool, das Schwachstellen über alle Ebenen und über Systemgrenzen hinweg auf Knopfdruck auswerten kann

3. Detect

- Erkennen von Anomalien und Angriffen

- Kontinuierliches Sicherheitsmanagement

- Die SAST SUITE überwacht das System im Minutentakt, wertet Log-Quellen aus, erkennt durch die Anwendung von entsprechenden Pattern die Bedrohungen und informiert in Echtzeit

4. Respond

- Security Response, die Antwort auf alle Bedrohungen der SAP-Systeme

- Festlegung von Zuständigkeiten und Meldewegen

- Durchführung kontinuierlicher Analysen, um Risiko-Minimierungen vornehmen zu können

- Die SAST SUITE unterstützt hier, indem sie konkrete Handlungsempfehlungen für die Behebung kritischer Situationen gibt

5. Recover

- Recovery Plan

- Aus kritischen Situationen lernen, Verbesserungen in die Systeme implementieren sowie die Kommunikations- und Meldewege nachschärfen

Wenn Sie mehr über unsere Threat Intelligence-Lösungen wissen möchten, fordern Sie unsere Webinar-Aufzeichnung an “Best Practice Leitfaden Security: Wie Sie Ihre SAP-Systeme optimal auf Sicherheit prüfen“ oder schreiben Sie uns.

Ralf Kempf (CTO SAST SOLUTIONS)

Weitere Beiträge zum Thema: